Ransomware - despre atac, metode de protecție și bune practici

Observ în ultima vreme un val de știri despre acest tip de atac uneori cu victime în rândul corporațiilor. Să ne amintim de Garmin, Colonial Pipeline și recent chiar un spital din România.

Ransomware-ul este un atac prin care fișierele sunt criptate și astfel accesul la date este oprit până nu se obține cheia necesară decriptării fișierelor, în general prin plata unei sume de bani către atacatori. Plata este cerută în Bitcoin sau altă cripto-monedă pentru a fi mai greu de urmărit, cripto-monedele au oferit un mod mai ușor pentru acest tip de atacuri.

De cele mai multe ori acest atac este posibil pentru că sistemelor le lipsesc actualizările, antivirusul nu este activ sau actualizat și nu sunt implementate bune practici.

Metodele de a contracara acest tip de atac presupun existența unor sisteme de backup, disaster recovery bine puse la punct și funcționale. Eu folosesc de peste 10 ani FreeNas care între timp a devenit TrueNAS. Are la bază FreeBSD și folosește ZFS care este un mix între un file system și un volume manager. ZFS combină avantajele unui RAID (protejează împotriva cedării hardware) cu o protecție împotriva data corruption.

Sunt și alți jucători care încearcă să ofere soluții asemănătoare. Synology oferă NAS-uri bazate pe Butter FS btrfs dar care încă n-a ajuns la o maturitate necesară să concureze cu ZFS. Qnap oferă NAS-uri cu ZFS dar există probleme de securitate în software sau lipsesc anumite opțiuni ale ZFS.

Lucrând în IT, prieteni și cunostințe mă întreabă deseori despre problemele pe care le au sau să le dau niște idei referitoare la o soluție de care au nevoie. Următoarea listă conține câteva exemple de care m-am lovit:

- Office 2013 în anul 2021

- Windows XP sau Windows 7 - nu-mi place cum arată Windows 10 și nu înțeleg de ce trebuie să-l schimb dacă merge și ăsta

- Windows updates dezactivat - nu vreau să mă urmarească, apoi o să meargă PC-ul mai greu

- nu mi se va întâmpla mie

- am back-up, uite, pe hardul ăsta extern

- uite, avem NAS-ul asta (de obicei un dispozitiv entry-level care chiar el are probleme de securitate)

- îmi țin fișierele pe partiția D, sunt protejat

Dispozitivele NAS comerciale care se laudă cu tot felul de funcții oferă o protecție în cazul în care cedează un drive dar... RAID IS NOT A BACKUP

Recomandări și metode de protecție:

- profitați de opțiunile puse la dispoziție de Microsoft, actualizările pentru Windows și Office să fie la zi

- Windows defender să fie activ și actualizat

- folosiți OneDrive, ca primă măsură de protecție, pentru a stoca documentele și fișierele de care aveți nevoie

- dacă este posibil investiți într-o soluție de stocare care oferă o gamă largă de protecție, eu folosesc FreeNAS/TrueNAS. ZFS oferă niște funcții care protejează datele și asigură posibilitatea de restore în caz de nevoie, de exemplu: bit rot și ZFS snaphots

- luați în calcul stocarea off-site a backup-urilor, un folder de rețea de pe un NAS entry level nu oferă protecție - așa cum voi arăta mai jos

Demo:

* NU INCERCATI CE VETI VEDEA MAI JOS DACA NU STITI EXACT CE FACETI. TESTELE LE-AM FACUT PE O MASINA VIRTUALA IZOLATA *

Sample-urile și malware-urile sunt disponibile pentru teste pe theZoo și tutorialjinni.com

Pentru demo-ul de mai jos am setat o masină virtuală (în TrueNAS - nu este cea mai bună opțiune pentru VM dar își face treaba) urmărind cele mai comune scenarii:

- documente pe Desktop/My documents - local pe drive-ul C

- documente stocate pe partiția D

- documente stocate pe un folder pe rețea folosind SMB

Am decis să folosesc Conti deoarece este folosit în mod curent, afectează toate versiunile de Windows, afectează VSS Volume Shadow copy Service și de asemenea atacă și SMB (folderele de rețea).

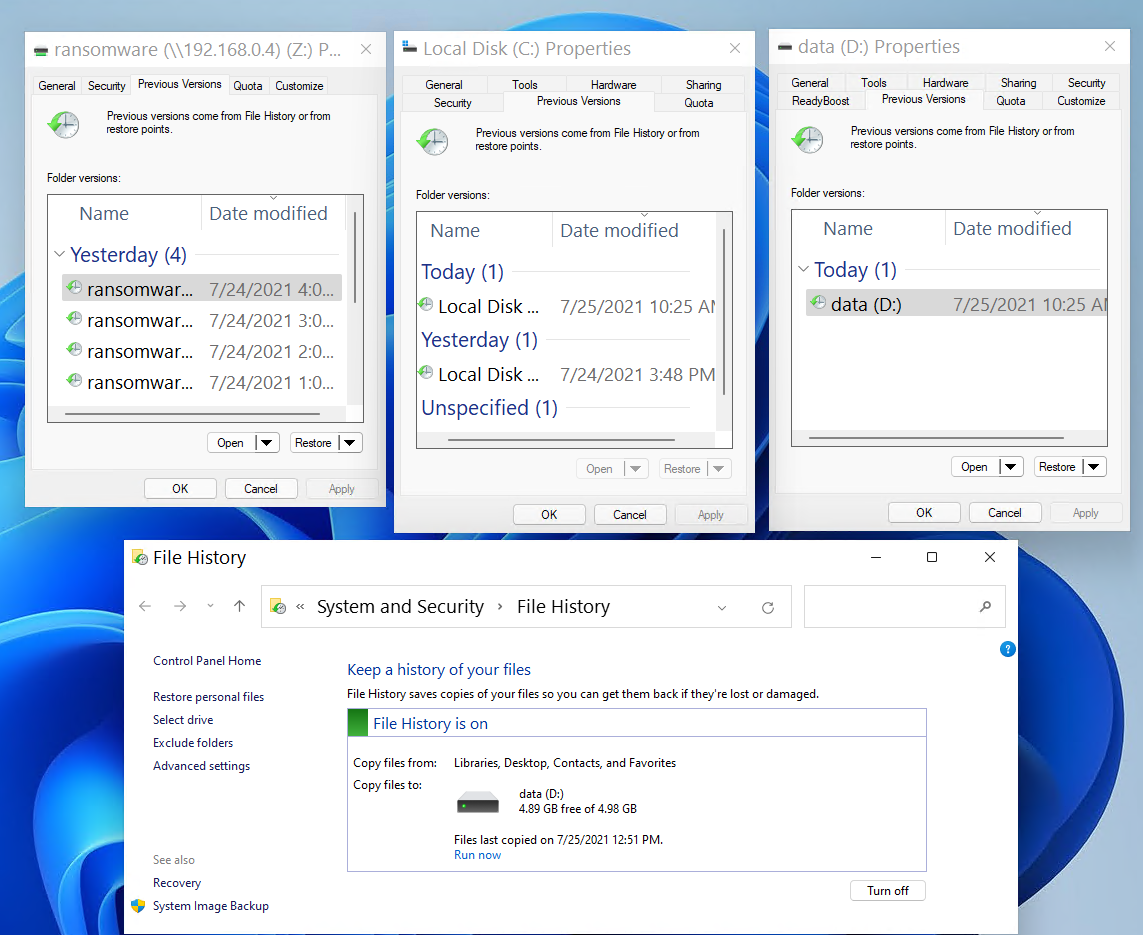

Pe mașina virtuală am activat VSS pentru ambele drive-uri (C și D) și file history ca metode primare de protecție. VSS nu este disponibil în mod uzual decât pentru Windows server dar se poate activa cu comanda:

wmic shadowcopy call create Volume=c:\

Drive-ul D este montat ca Zvol în TrueNAS și periodic snapshots sunt active.

Folderul de rețea este un share SMB al unui Dataset în TrueNAS cu periodic snapshots active.

Periodic snaphots al unui Dataset cu share SMB este asemănător cu VSS din Windows, ambele oferă opțiunea de "restore previous versions". Diferența constă în faptul că VSS este stocat pe drive-ul local și este vulnerabil unui atac în timp ce snapshot-ul din TrueNAS este disponibil doar read-only clienților și ca atare nu este vulnerabil unui atac.

* Retineți: RAID-ul oferă o redundanță la nivel hardware, protejează împotriva pierderii datelor cauzate de hardware failure. Nu protejează împotriva stergerii/coruperii datelor stocate.

Pentru a ilustra documente am creat 4 fișiere: un Excel, un Word, un Powerpoint și un Access. Toate fișierele sunt stocate pe Desktop, pe drive-ul D și pe folderul de rețea.

* pentru a putea rula Conti ransomware am fost nevoit să dezactivez Windows defender. Fără acest pas atacul este imposibil fapt care ne aduce la una dintre metodele de protecție: Windows actualizat plus antivirus activ și actualizat.

În momentul în care am rulat Conti.exe aparent nu se va întâmpla nimic. Acesta va rula în background și va începe să cripteze toate fișierele pe care le găsește.